TẤN CÔNG DDOS VÀ DOS ĐÂU LÀ SỰ KHÁC BIỆT

05/04/2023Tấn công DDoS là gì và nó hoạt động như thế nào?

Ngành CNTT gần đây đã chứng kiến sự gia tăng đều đặn của các cuộc tấn công từ chối dịch vụ phân tán (DDoS). Nhiều năm trước, các cuộc tấn công DDoS được coi là những mối phiền toái nhỏ do những kẻ tấn công mới làm thực hiện cho vui và tương đối dễ dàng để giảm thiểu chúng. Rất tiếc, tình trạng đó không còn nữa. Các cuộc tấn công DDoS hiện là một hoạt động tinh vi trong các doanh nghiệp lớn.

Tạp chí InfoSecurity đã báo cáo 2,9 triệu cuộc tấn công DDoS trong quý 1 năm 2021, tăng 31% so với cùng kỳ năm 2020.

Các cuộc tấn công DDoS đã tăng 31% trong quý 1 năm 2021 so với cùng kỳ năm 2020, lên 2,9 triệu cuộc tấn công.

Trong những năm gần đây, chúng ta đã chứng kiến sự gia tăng theo cấp số nhân của các cuộc tấn công DDoS. Làm mất khả năng hoạt động các doanh nghiệp trong khoảng thời gian đáng kể.

Vào tháng 2 năm 2020, Amazon Web Services (AWS) đã hứng chịu một cuộc tấn công DDoS đủ tinh vi để khiến các nhóm ứng phó sự cố của họ phải bận rộn trong vài ngày. Đồng thời ảnh hưởng đến khách hàng trên toàn thế giới.

Vào tháng 2 năm 2021, sàn giao dịch Tiền điện tử EXMO đã trở thành nạn nhân của một cuộc tấn công DDoS khiến tổ chức không thể hoạt động trong gần 5 giờ.

Chiến tranh CNTT hoành hành: Tấn công DDoS là gì?

Mặc dù ngày càng trở nên phổ biến, nhưng các cuộc tấn công DDoS có thể khá tiên tiến và khó chống lại. Nhưng chính xác thì tấn công DDoS là gì và DDoS đại diện cho điều gì?

DDoS là viết tắt của từ chối dịch vụ phân tán. Một cuộc tấn công DDoS xảy ra khi một tác nhân đe dọa sử dụng tài nguyên từ nhiều địa điểm từ xa để tấn công các hoạt động trực tuyến của một tổ chức. Thông thường, các cuộc tấn công DDoS tập trung vào việc tạo ra các cuộc tấn công thao túng hoạt động mặc định hoặc thậm chí hoạt động bình thường của thiết bị và dịch vụ mạng (ví dụ: bộ định tuyến, dịch vụ đặt tên hoặc dịch vụ bộ đệm).

Các cuộc tấn công DDoS tinh vi không nhất thiết phải tận dụng các cài đặt mặc định hoặc chuyển tiếp mở. Chúng khai thác hành vi bình thường và tận dụng cách các giao thức chạy trên các thiết bị ngày nay được thiết kế để chạy ngay từ đầu. Cũng giống như cách mà một kỹ sư xã hội thao túng hoạt động giao tiếp mặc định của con người. Kẻ tấn công DDoS thao túng hoạt động bình thường của các dịch vụ mạng mà tất cả chúng ta đều dựa vào và tin tưởng.

Khi một cuộc tấn công DDoS diễn ra, tổ chức bị nhắm mục tiêu sẽ gặp phải sự gián đoạn nghiêm trọng trong một hoặc nhiều dịch vụ của mình vì cuộc tấn công đã làm ngập tài nguyên của họ với các yêu cầu và lưu lượng truy cập HTTP, từ chối quyền truy cập của người dùng hợp pháp. Các cuộc tấn công DDoS được xếp hạng là một trong bốn mối đe dọa an ninh mạng hàng đầu hiện nay, trong số các cuộc tấn công mã độc tống tiền và chuỗi cung ứng.

>>> Xem thêm: Hướng dẫn quy trình chống anti ddos miễn phí từ a-z

Chiến tranh hiện đại: Tránh nhầm lẫn về các cuộc tấn công DDoS

Tương đối dễ nhầm lẫn các cuộc tấn công DDoS với các mối đe dọa trực tuyến khác. Trên thực tế, các chuyên gia CNTT và thậm chí cả các chuyên gia an ninh mạng còn thiếu kiến thức đáng kể về cách thức hoạt động chính xác của các cuộc tấn công DDoS.

Trong một cuộc tấn công DDoS, tội phạm mạng lợi dụng hành vi bình thường xảy ra giữa các thiết bị mạng và máy chủ. Thường nhắm mục tiêu vào các thiết bị mạng thiết lập kết nối với internet. Do đó, những kẻ tấn công tập trung vào các thiết bị mạng biên (ví dụ: Bộ định tuyến, bộ chuyển mạch), thay vì các máy chủ riêng lẻ. Một cuộc tấn công DDoS áp đảo đường ống của mạng, (băng thông) hoặc các thiết bị cung cấp băng thông đó.

Đây là một phép loại suy hữu ích: Hãy tưởng tượng có nhiều người gọi cho bạn đồng thời khiến bạn không thể thực hiện hoặc nhận cuộc gọi hoặc sử dụng điện thoại của mình cho bất kỳ mục đích nào khác. Sự cố này vẫn tiếp diễn cho đến khi bạn chặn các cuộc gọi đó thông qua nhà cung cấp của mình.

Lưu ý rằng bạn không sửa chữa, nâng cấp hoặc thực hiện các điều chỉnh đối với thiết bị di động thực tế của mình. Thay vào đó, bạn khắc phục kết nối giữa những kẻ tấn công và điện thoại của mình bằng cách sử dụng dịch vụ chặn của nhà cung cấp điện thoại di động.

Điều tương tự cũng xảy ra trong một cuộc tấn công DDoS. Thay vì sửa đổi tài nguyên đang bị tấn công, bạn áp dụng các bản sửa lỗi (còn được gọi là biện pháp giảm thiểu) giữa mạng của bạn và tác nhân đe dọa.

>>> Xem thêm: Ddos attack là gì? Máy chủ tích hợp anti ddos

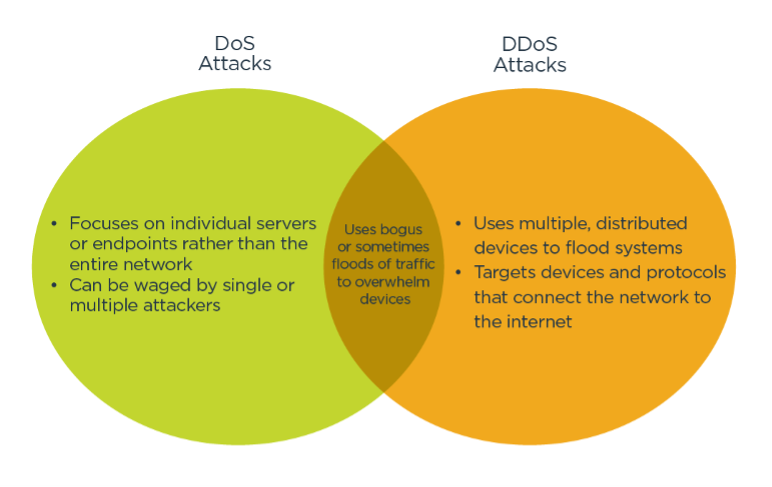

Tấn công DDoS so với DoS: Đâu là sự khác biệt?

Điều quan trọng là tránh nhầm lẫn giữa tấn công DDoS (từ chối dịch vụ phân tán) với tấn công DoS (từ chối dịch vụ). Mặc dù chỉ có một từ tách biệt hai, nhưng các cuộc tấn công này khác nhau đáng kể về bản chất.

Được định nghĩa một cách chặt chẽ, một cuộc tấn công DDoS điển hình thao túng nhiều thiết bị mạng phân tán ở giữa kẻ tấn công và nạn nhân để tiến hành một cuộc tấn công không chủ ý, khai thác hành vi hợp pháp.

Một cuộc tấn công DoS truyền thống không sử dụng nhiều thiết bị phân tán, cũng như không tập trung vào các thiết bị nằm giữa kẻ tấn công và tổ chức. Các cuộc tấn công này cũng có xu hướng không sử dụng nhiều thiết bị internet.

Các cuộc tấn công DoS điển hình có thể bao gồm:

Flood SYN nguồn đơn

Điều này xảy ra khi kẻ tấn công sử dụng một hệ thống duy nhất để thực hiện một cuộc tấn công lũ gói SYN, thao túng quá trình bắt tay ba bước điển hình của TCP. Ví dụ: flood SYN mà ai đó có thể tạo bằng máy tính Kali Linux không phải là một cuộc tấn công DDoS thực sự vì cuộc tấn công được thực hiện chỉ đến từ một thiết bị. Đây là trường hợp ngay cả khi kẻ tấn công sử dụng giả mạo địa chỉ IP. Một cuộc tấn công DDoS thực sự được tạo ra bởi các thiết bị cấp mạng. Nói cách khác, bạn sử dụng nhiều bộ định tuyến hoặc máy chủ Memcached để tấn công mạng.

“Ping of death”

Nhiều năm trước, một số trình điều khiển mạng chứa mã lỗi có thể làm hỏng hệ thống nếu hệ thống nhận được gói ICMP có chứa các tham số nhất định.

The slow loris attack

Tấn công slow loris attack thường được gọi là tấn công DDoS, nhưng vì cuộc tấn công nhắm vào một máy chủ cụ thể (trong trường hợp này là máy chủ web) và thường không sử dụng các thiết bị mạng trung gian nên nó thường là một cuộc tấn công DoS truyền thống.

Mỗi cuộc tấn công DoS ở trên đều lợi dụng điểm yếu của phần mềm hoặc nhân trong một máy chủ cụ thể. Để giải quyết vấn đề này, bạn sửa máy chủ lưu trữ và/hoặc lọc lưu lượng truy cập. Nếu bạn có thể nâng cấp một máy chủ để giảm thiểu một cuộc tấn công thì nó không đủ điều kiện là một cuộc tấn công DDoS truyền thống.

Hãy nhớ rằng, trong một cuộc tấn công DDoS, tác nhân đe dọa áp dụng chiến lược tiêu thụ tài nguyên. Chiến lược này liên quan đến việc sử dụng những gì có vẻ là yêu cầu hợp pháp để áp đảo các hệ thống mà thực tế là không hợp pháp, dẫn đến sự cố hệ thống.

Chiến tranh chiến thuật: Làm thế nào những kẻ tấn công DDoS tránh bị phát hiện

Các cuộc tấn công DDoS được biết đến là rất xảo quyệt và do đó rất khó để xử lý. Một trong những lý do khiến chúng trở nên trơn trượt liên quan đến việc khó xác định nguồn gốc. Các tác nhân đe dọa thường tham gia vào ba chiến thuật chính để thực hiện một cuộc tấn công DDoS:

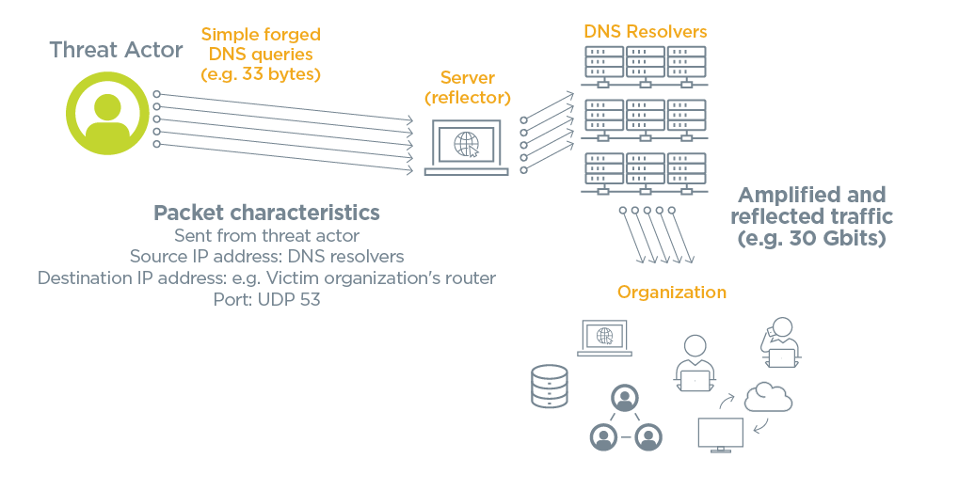

1. Giả mạo

Theo mặc định, IPv4 và IPv6 không có khả năng xác thực và theo dõi lưu lượng. Đặc biệt với các mạng IPv4, việc giả mạo địa chỉ nguồn và đích khá đơn giản. Những kẻ tấn công DDoS lợi dụng vấn đề này bằng cách giả mạo các gói có địa chỉ nguồn giả. Do đó, kẻ tấn công có thể lừa các thiết bị hợp pháp phản hồi các gói này bằng cách gửi hàng triệu phản hồi tới máy chủ nạn nhân mà ngay từ đầu chưa bao giờ thực sự đưa ra yêu cầu.

2. Hồi tưởng

Những kẻ tấn công thường muốn che giấu bất kỳ dấu vết nào về việc chúng tham gia vào một cuộc tấn công DDoS. Để làm điều này, họ điều khiển hành vi mặc định của các dịch vụ internet để các dịch vụ che giấu kẻ tấn công thực sự một cách hiệu quả. Các dịch vụ thường được sử dụng trong các kiểu tấn công này bao gồm hàng nghìn máy chủ Hệ thống tên miền (DNS), Giao thức thời gian mạng (NTP) và Quản lý mạng đơn giản (SNMP). Đây là một trong những lý do chính khiến những kẻ tấn công bị thu hút bởi chiến lược DDoS. Các dịch vụ Internet không chỉ cung cấp lưu lượng truy cập mà còn có xu hướng khiến những người bảo vệ khó truy tìm nguồn gốc của cuộc tấn công hơn vì hầu hết các máy chủ không lưu giữ nhật ký chi tiết của các dịch vụ đã sử dụng chúng.

3. Khuếch đại

Khuếch đại là một chiến thuật cho phép kẻ tấn công DDoS. Tạo ra một lượng lớn lưu lượng truy cập bằng cách sử dụng hệ số nguồn mà sau đó có thể nhắm vào máy chủ nạn nhân. Các cuộc tấn công khuếch đại không sử dụng botnet, nó chỉ đơn giản là một chiến thuật cho phép kẻ tấn công gửi một gói giả mạo duy nhất. Sau đó lừa một dịch vụ hợp pháp gửi hàng trăm, nếu không muốn nói là hàng nghìn câu trả lời tới mạng hoặc máy chủ của nạn nhân.

Điều rất quan trọng là phải hiểu rằng các cuộc tấn công DDoS sử dụng các hoạt động internet thông thường để thực hiện hành vi phá hoại của chúng. Các thiết bị này không nhất thiết bị định cấu hình sai, chúng thực sự đang hoạt động như chúng phải hoạt động. Những kẻ tấn công chỉ đơn giản là tìm ra cách khai thác hành vi này và thao túng nó để tiến hành cuộc tấn công DDoS của chúng.

Ngoài ra, các thiết bị và dịch vụ mạng thường trở thành những người tham gia vô tình trong một cuộc tấn công DDoS. Ba chiến thuật này tận dụng hành vi mặc định của tài nguyên mạng trên toàn thế giới. Những tài nguyên này bao gồm:

- Bộ định tuyến

- Công tắc

- Tường lửa

- Cân bằng tải

- Máy chủ bộ nhớ đệm

- Thiết bị mạng biên

- Tháp di động (bao gồm 4G và 5G)

Thời lượng trận chiến: Các cuộc tấn công DDoS kéo dài bao lâu?

Các cuộc tấn công DDoS rất khác nhau về độ dài và mức độ phức tạp. Một cuộc tấn công DDoS có thể diễn ra trong một khoảng thời gian dài hoặc khá ngắn:

Tấn công dài hạn

Một cuộc tấn công được tiến hành trong một khoảng thời gian vài giờ hoặc vài ngày được coi là một cuộc tấn công dài hạn. Ví dụ: cuộc tấn công DDoS vào AWS đã gây gián đoạn trong ba ngày trước khi cuối cùng được giảm nhẹ.

Burst Attack

Được tiến hành trong một khoảng thời gian rất ngắn, các cuộc tấn công DDoS này chỉ kéo dài một phút hoặc thậm chí vài giây.

Đừng để bị lừa dối. Mặc dù rất nhanh, các cuộc tấn công dồn dập thực sự có thể cực kỳ nguy hiểm. Với sự ra đời của các thiết bị internet vạn vật (IoT) và các thiết bị điện toán ngày càng mạnh mẽ, có thể tạo ra nhiều lưu lượng truy cập lớn hơn bao giờ hết. Do đó, những kẻ tấn công có thể tạo ra lưu lượng truy cập cao hơn trong một khoảng thời gian rất ngắn. Một cuộc tấn công DDoS bùng nổ thường có lợi cho kẻ tấn công vì nó khó theo dõi hơn.

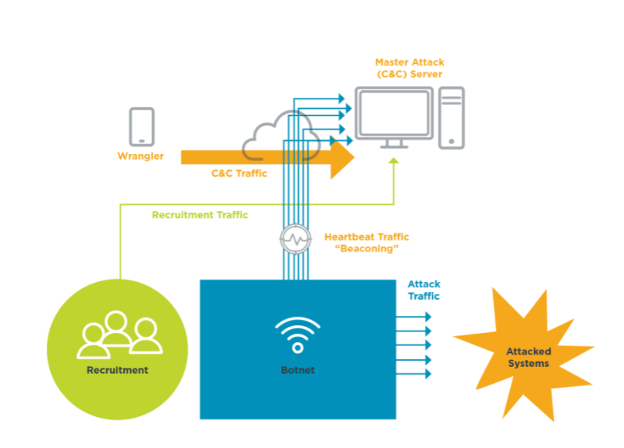

Chiến tranh công nghệ: Botnet và tấn công DDoS

Botnet, là mạng máy tính rộng lớn, có thể được sử dụng để tiến hành các cuộc tấn công DDoS. Chúng thường bao gồm các máy tính bị xâm nhập (ví dụ: Thiết bị IOT, máy chủ, máy trạm, bộ định tuyến, v.v.) hoặc xác sống được điều khiển bởi một máy chủ trung tâm.

Những kẻ tấn công không nhất thiết phải có botnet để tiến hành một cuộc tấn công DDoS. Các tác nhân đe dọa có thể chỉ cần thao túng hàng chục nghìn thiết bị mạng trên internet bị định cấu hình sai hoặc đang hoạt động như thiết kế.

Tuy nhiên, điều quan trọng là phải hiểu làm thế nào một cuộc tấn công DDoS dựa trên botnet có thể xảy ra.

Kẻ thù kỹ thuật số tinh vi hơn: Sự phát triển của cuộc tấn công DDoS

Một trong những thực tế của an ninh mạng là hầu hết những kẻ tấn công đều là những cá nhân có tài năng vừa phải, bằng cách nào đó đã tìm ra cách thao túng một điều kiện hoặc tình huống mạng nhất định. Mặc dù thường có cuộc thảo luận về các mối đe dọa liên tục nâng cao (APT) và tin tặc ngày càng tinh vi, nhưng thực tế thường trần tục hơn nhiều.

Ví dụ: Hầu hết những kẻ tấn công DDoS chỉ cần tìm một giao thức cụ thể. Họ sẽ phát hiện ra rằng họ có thể điều khiển bắt tay giao thức điều khiển truyền dẫn (TCP) để tạo ra một cuộc tấn công tràn ngập các gói SYN hoặc một loại máy chủ cụ thể. Chẳng hạn như trình nền bộ nhớ cache (nó thường được gọi là “Memcached,” cho trình nền bộ nhớ cache). Dịch vụ Memcached là dịch vụ hợp pháp thường được sử dụng để giúp tăng tốc các ứng dụng web. Những kẻ tấn công thường khai thác các triển khai Memcached không được bảo mật đúng cách. Ngay cả những triển khai đang hoạt động bình thường.

Những kẻ tấn công cũng đã phát hiện ra rằng chúng có thể xâm phạm các thiết bị IoT. Chẳng hạn như webcam hoặc màn hình trẻ em. Nhưng ngày nay, những kẻ tấn công có nhiều trợ giúp hơn. Những tiến bộ gần đây đã tạo ra AI và khả năng kết nối có tiềm năng chưa từng có. Giống như các quản trị viên hệ thống hợp pháp, những kẻ tấn công hiện có khả năng nhận dạng giọng nói. Hay cả máy học và lộ trình kỹ thuật số có thể cho phép chúng thao túng các thiết bị tích hợp trong nhà hoặc văn phòng của bạn. Chẳng hạn như bộ điều nhiệt thông minh, thiết bị gia dụng và hệ thống an ninh gia đình.

Kế hoạch tấn công: Cấu trúc của một cuộc tấn công DDoS dựa trên Botnet

Lưu lượng truy cập DDoS có khá nhiều loại khác nhau. Trong trường hợp tấn công dựa trên botnet, tác nhân đe dọa DDoS đang sử dụng botnet để giúp điều phối cuộc tấn công. Hiểu các loại lưu lượng truy cập sẽ giúp lựa chọn các biện pháp chủ động để xác định và giảm thiểu.

- Chỉ huy và Kiểm soát (C&C)

- Phối hợp

- Giao thông báo hiệu/nhịp tim

- Tấn công lưu lượng truy cập

- Công nghệ Vận hành (OT)/IoT

- Giao thông bất thường

- Đa phương tiện