NTP Amplification Attack! DDoS khuếch đại thực sự nguy hiểm đến Máy Chủ?

01/10/2019Tấn công khuếch đại NTP là tấn công DDoS dựa trên một lượng lớn các gói tin mà kẻ tấn công khai thác máy chủ Network Time Protocol (NTP) đang hoạt động. Cố gắng làm cho hệ thống mạng hay server nạn nhân quá tải. Cùng với lượng lớn các gói tin UDP được khuếch đại.

1. Tấn công khuếch đại NTP thực hiện như thế nào?

Tất cả các cuộc tấn công khuếch đại đều khai thác sự chênh lệch về băng thông của kẻ tấn công. Cũng như tài nguyên của nạn nhân bằng cách gửi các truy vấn nhỏ và nhận được các phản hồi lớn. Khi khuếch đại bằng cách cho mỗi bot trong hệ thống botnet thực hiện các yêu cầu như vậy, kẻ tấn công không bị phát hiện mà hiệu quả rất lớn.

Các cuộc tấn công DNS flood attacks khác với DNS amplification attacks. Khác với DNS floods, DNS amplification gửi các request nhỏ đến DNS Máy Chủ không bảo mật với cách giả mạo IP của nạn nhân. DNS server này gửi các phản hồi lớn đến nạn nhân từ đó kẻ tấn công không bị phát hiện và tăng tính hiệu quả.

NTP được thiết kế để cho phép người dùng có kết nối internet đồng bộ thời gian trên thiết bị của họ. Bằng cách khai thác lệnh “monlist” được bật trên một vài máy chủ NTP mà kẻ tấn công có thể khuếch đại các gói tin yêu cầu của họ và trả về lượng lớn các phản hồi. Lệnh này mặc định được bật trên các thiết bị cũ và gửi phản hồi đến 600 IP gửi yêu cầu gần nhất đến máy chủ NTP này. Với phương thức này các gói tin phản hồi sẽ được khuếch đại lên đến 206 lần so với gói tin yêu cầu. Điều này tương đương với việc với 1GB lưu lượng internet kẻ tấn công có thể gửi đến 200GB.

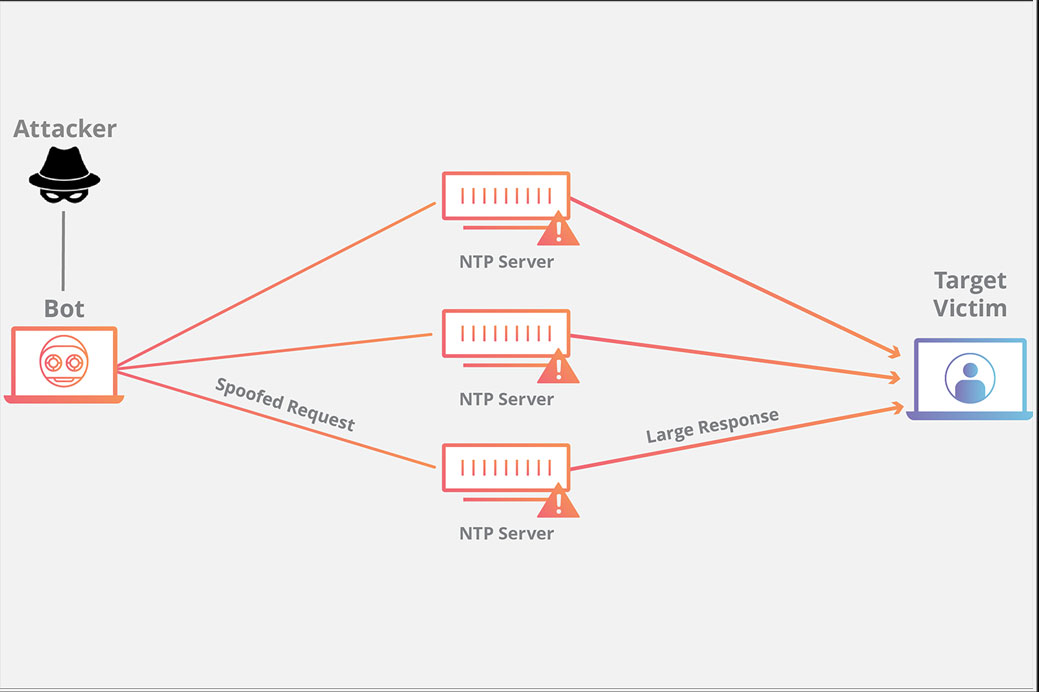

Một ví dụ về tấn công ddos NTP Amplification Attack

Tấn công khuếch đại NTP có thể được mô tả với 4 bước

- Kẻ tấn công sử dụng mạng lưới botnet gửi các gói tin UDP với IP giả mạo đến máy chủ NTP bật lệnh monlist. IP giả mạo này là IP của nạn nhân.

- Mỗi gói tin UDP gửi đến máy chủ NTP bằng cách sử dụng lệnh monlist sẽ trả về lượng lớn các phản hồi.

- Máy chủ NTP gửi phản hồi đến IP được giả mạo trong gói tin yêu cầu với lượng lớn dữ liệu.

- IP nhận được quá nhiều phản hồi mà mình không yêu cầu dẫn đến quá tải và từ chối dịch vụ

2. Cách giảm thiểu tấn công khuếch đại NTP

Đối với cá nhân, công ty chạy website hay dịch vụ các cách giảm thiểu tấn công rất hạn chế. Do lưu lượng truy cập tăng cao hệ thống mạng của máy chủ bị ảnh hưởng. Nhà cung cấp dịch vụ mạng hoặc cung cấp cơ sở hạ tầng mạng cũng có thể không xử lý được lượng dữ liệu này dẫn đến bị quá tải. Do đó các nhà cung cấp dịch vụ sẽ đẩy tất cả traffic đến máy chủ bị tấn công vào hố đen để bảo vệ chính mình. Điều này khiến site của các các nhân, công ty này offline.

Tắt monlist – giảm thiểu số lượng máy chủ NTP hỗ trợ lệnh monlist

Một cách đơn giản để vá lỗ hổng của monlist là tắt nó đi. Tất cả các phiên bản của phần mềm NTP cho đến trước bản 4.2.7 đều có lỗ hổng. Bằng cách cập nhật bản 4.2.7 hoặc cao hơn lệnh monlist đều bị tắt đi.

Kiểm tra IP nguồn – ngăn chặn các gói tin giả mạo đi ra khỏi mạng

Bởi vì các yêu cầu UDP gửi đi bởi mạng botnet của kẻ tấn công đều phải giả mạo IP nguồn thành IP của nạn nhân. Một giải pháp then chốt để giảm tính hiệu quả của việc tấn công khuếch đại bằng giao thức UDP là các nhà cung cấp dịch vụ mạng (ISP) lọc. Đồng thời loại bỏ các gói tin đi ra với IP giả mạo. Nếu gói tin đi ra khỏi mạng với IP nguồn khác với IP trong mạng đó thì ISP sẽ loại bỏ các gói tin này. Đồng thời gần như các gói tin giả mạo sẽ được loại bỏ.

Bằng cách tắt monlist trên máy chủ NTP và kiểm tra IP nguồn trên mạng sẽ dừng được việc bị tấn công từ phương thức này.