UDP flood attack là gì? Cơ chế tấn công ddos ra sao?

01/10/20191. Tấn công UDP FLood là gì?

Tấn công UDP FLood chính là một kiểu tấn công Ddos. Trong đó một số lượng lớn các packets User Datagram Protocol (UDP) được gửi đến server. Mục tiêu nhằm áp đảo khả năng xử lý và phản hồi của thiết bị. Firewall bảo vệ server mục tiêu cũng có thể bị cạn kiệt do UDP Flood. Dẫn đến Ddos với lưu lượng 1 cách hợp pháp.

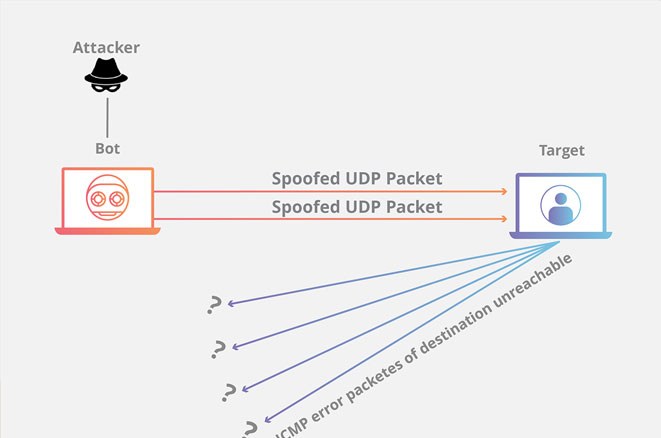

2. Làm thế nào tấn công UDP Flood ?

Tấn công UDP bằng cách khái thác các bước mà server thực hiện. Khi nó phản hồi packet UDP được gửi đến một trong số các port của Client. Trong điều kiện bình thường server nhận packet UDP tại 1 port cụ thể. Được phản hồi qua 2 bước như sau:

Bước 1: Trước tiên, server kiểm tra xem có các chương trình nào đang chạy hay không. Hiện tại đang lắng nghe các port nào được chỉ định của chương trình.

Bước 2: Nếu không có chương trình nào nhận packet tại port. Lúc này server sẽ phản hồi với packet ICMP (ping) để thông báo cho người gửi rằng đích không thể truy cập được.

UDP flood attack

Tấn công UDP flood được nghĩ đến trong bối cảnh các cuộc gọi định tuyến của nhân viên lễ tân khách sạn. Đầu tiên, nhân viên tiếp tân nhận được một cuộc gọi điện thoại trong đó người gọi yêu cầu được kết nối cuộc gọi với một phòng cụ thể. Sau đó nhân viên tiếp tân cần xem qua danh sách tất cả các phòng để đảm bảo rằng khách có mặt trong phòng và sẵn sàng nhận cuộc gọi. Khi nhân viên lễ tân biết rằng không có khách trong phòng để nhận cuộc gọi. Họ phải gọi lại cho người gọi, nói rằng khách không có ở phòng để nhận cuộc gọi. Nếu các line điện thoại sáng lên cùng lúc với các yêu cầu tương tự thì chúng sẽ nhanh chóng trở nên quá tải.

Khi mỗi packet UDP được máy chủ tiếp nhận, nó phải trải qua các bước để xử lý yêu cầu. Sử dụng nguồn tài nguyên của server cho quá trình xử lý. Khi các packets UDP được gửi đi, mỗi packets sẽ bao gồm địa chỉ IP của thiết bị nguồn. Trong kiểu tấn công DDoS này, kẻ tấn công thường không sử dụng địa chỉ IP thực mà thay vào đó sẽ dùng địa chỉ IP giả mạo nguồn của các packets UDP. Ngăn chặn vị trí thật của kẻ tấn công bị lộ và có khả năng hòa lẫn các gói phản hồi từ máy chủ mục tiêu.

Do server mục tiêu sử dụng tài nguyên để kiểm tra và phản hồi từng packets UDP đã nhận. Tài nguyên của server mục tiêu có thể nhanh chóng cạn kiệt khi nhận được một lượng lớn các packets UDP. Kết quả việc tấn công Ddos đối với lưu lượng bình thường.

3. Làm thế nào để giảm tấn công UDP Flood?

Hầu hết các hệ điều hành có giới hạn tốc độ phản hồi của các packets ICMP. Một phần để phá vỡ các cuộc tấn công DDoS yêu cầu phản hồi ICMP. Nhược điểm của kiểu giảm thiểu này là trong một cuộc tấn công, các packets hợp pháp cũng có thể được lọc trong trình này. Nếu cuộc tấn công UDP flood với khối lượng đủ lớn để cân bằng trạng thái firewall của server mục tiêu. Mọi sự giảm thiểu xảy quá mức của server không đủ xảy ra tình trạng nghẽn nút cổ chai từ server mục tiêu.