Tấn công DDoS SSDP là gì?

15/11/20191. Cuộc tấn công DDOS SSDP là gì?

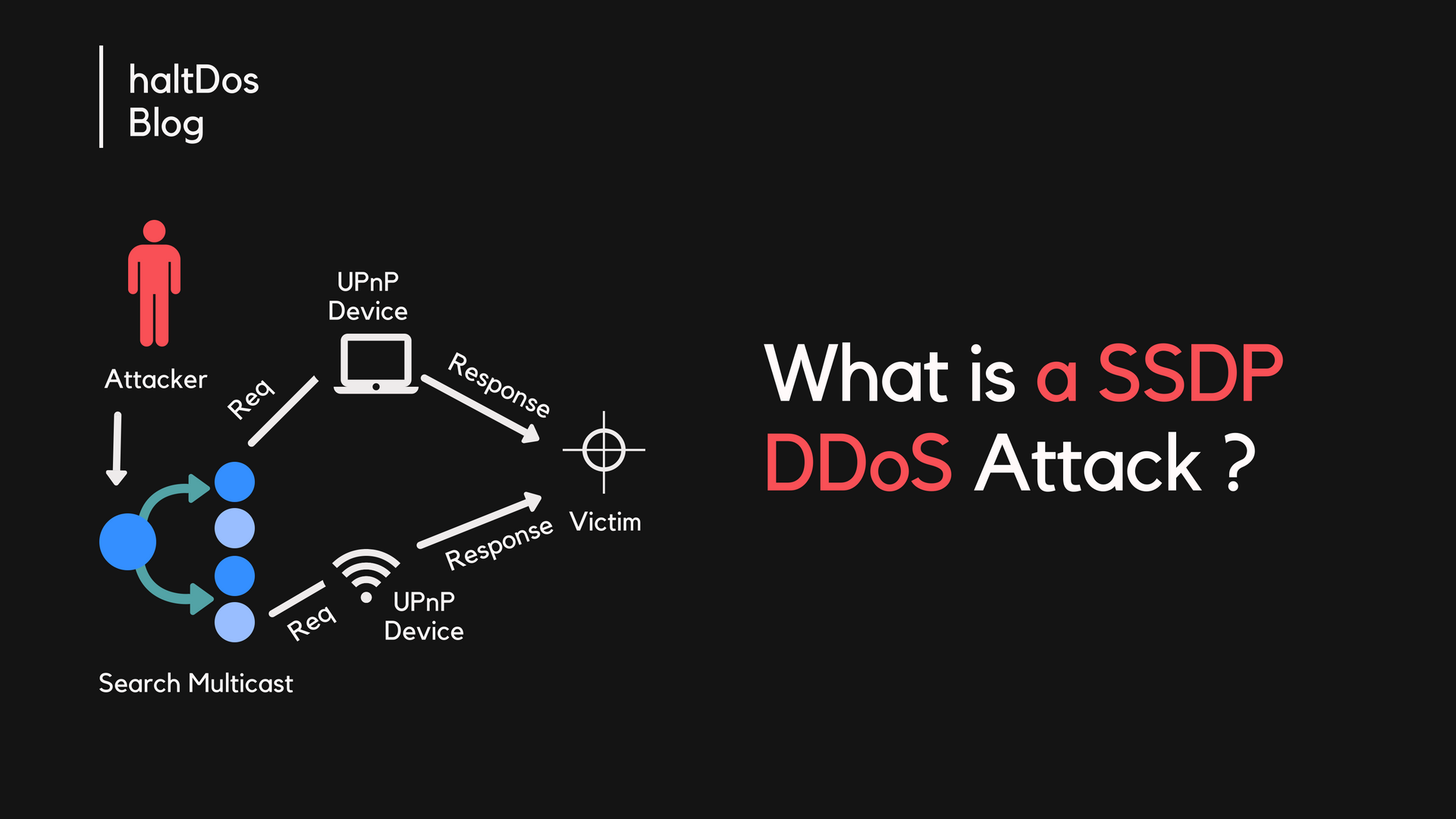

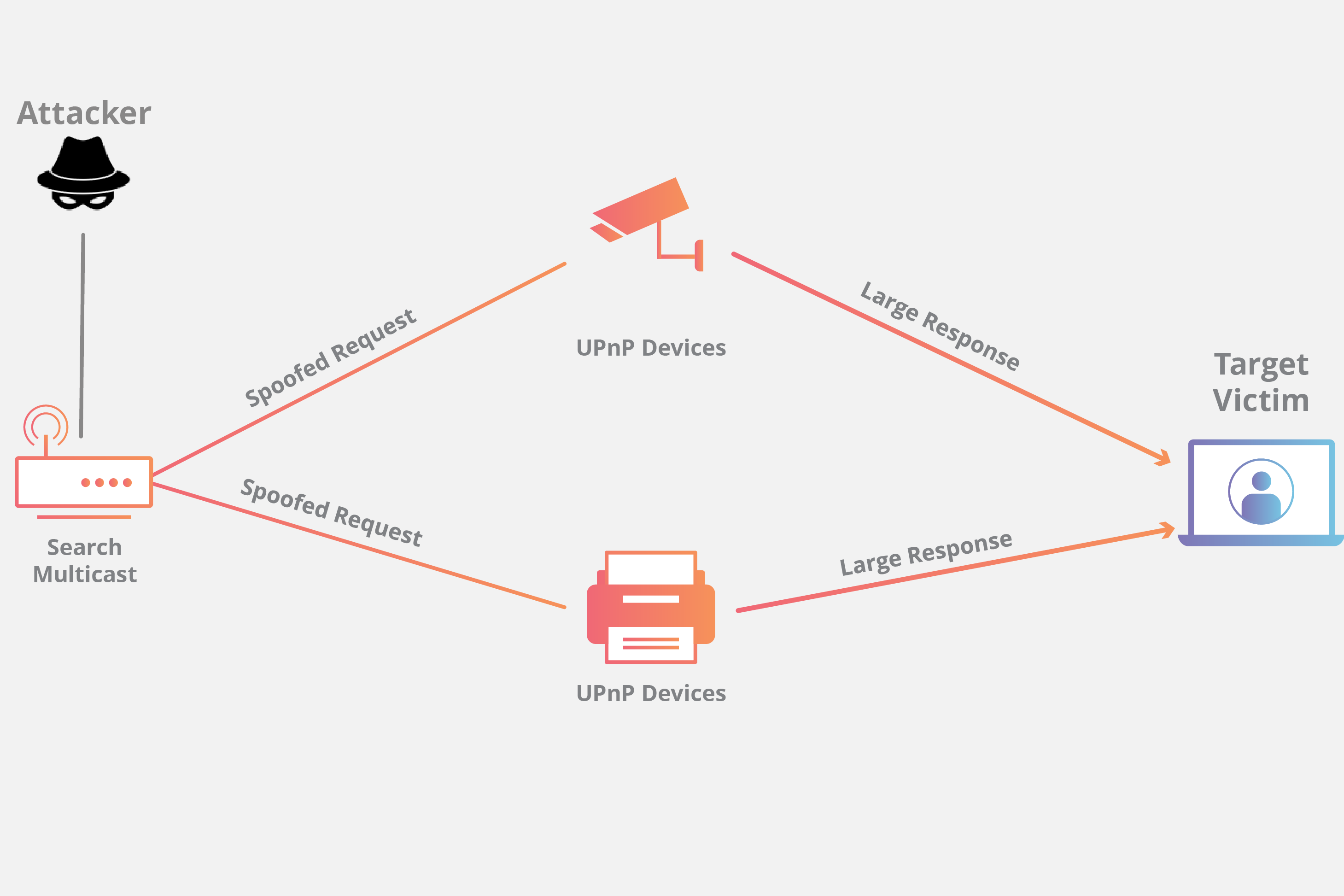

Tấn công SSDP là một cuộc tấn công từ chối dịch vụ phân tán DDOS dựa trên các phản ứng. Khai thác các giao thức mạng UPnP để gửi lưu lượng truy cập được khuếch đại đến nạn nhân mục tiêu. Áp đảo cơ sở hạ tầng của mục tiêu và lấy tài nguyên web của họ ngoại tuyến.

Dưới đây là một công cụ miễn phí để kiểm tra xem IP Public của bạn có bất kỳ thiết bị SSDP nào bị lộ hay không. Check SSDP DDoS vulnerability.

2. Cuộc tấn công SSDP hoạt động như thế nào?

Giao thức SSDP được sử dụng để cho phép các thiết bị UPnP phát sóng sự tồn tại của chúng. Đặc biệt cho các thiết bị khác trên mạng. Ví dụ: khi máy in UPnP được kết nối với một mạng thông thường. Sau khi nhận được địa chỉ IP máy in có thể quảng cáo dịch vụ của mình tới các máy tính trên mạng. Bằng cách gửi tin nhắn đến một địa chỉ IP hoặc được gọi là địa chỉ multicast. Sau đó, máy in sẽ phản hồi trực tiếp với máy tính đó. Cùng với một danh sách đầy đủ mọi thứ mà nó cung cấp. Một cuộc tấn công SSDP cuối cùng của các dịch vụ bằng cách yêu cầu thiết bị phản hồi mục tiêu bị tấn công.

Dưới đây là 6 bước của một cuộc tấn công DDoS SSDP:

Bưới 1: Đầu tiên kẻ tấn công tiến hành quét tìm kiếm các thiết bị Plug. Play có thể được sử dụng làm yếu tố khuếch đại.

Bước 2: Khi kẻ tấn công tìm ra các thiết bị mạng, chúng tạo ra một danh sách tất cả các thiết bị phản hồi.

Bước 3: Kẻ tấn công tạo ra một gói UDP với địa chỉ IP giả mạo của nạn nhân nhắm đến.

Bước 4: Kẻ tấn công sau đó sử dụng botnet để gửi các gói giả mạo đến từng thiết bị plug. Đặc biệt Play với yêu cầu càng nhiều dữ liệu càng tốt bằng cách đặt một số nhãn nhất định. Cụ thể là SSDP: rootdevice hoặc ssdp: all.

Bước 5: Do đó mỗi thiết bị sẽ gửi phản hồi nạn nhân nhắm đến với lượng dữ liệu lớn hơn khoảng 30 lần so với yêu cầu của kẻ tấn công.

Bước 6: Sau khi nạn nhân nhắm đến nhận được một khối lượng lưu lượng lớn từ tất cả các thiết bị và trở nên quá tải. Có khả năng dẫn đến việc DOS đối với lưu lượng truy cập hợp pháp.

3. Làm thế nào để giảm nhẹ tấn công SSDP?

Đối với quản trị viên mạng, giảm thiểu chính là chặn lưu lượng UDP đến port 1900 trên firewall. Với điều kiện lưu lượng không đủ để áp đảo cơ sở hạ tầng mạng. Việc lọc lưu lượng truy cập từ cổng này có khả năng giảm thiểu cuộc tấn công như vậy. Để tìm hiểu sâu hơn về các cuộc tấn công SSDP. Các chiến lược giảm thiểu hơn hãy khám phá các chi tiết kỹ thuật về một cuộc tấn công SSDP.

Bạn có muốn biết nếu bạn có một dịch vụ SSDP có lỗ hổng có thể được sử dụng trong một cuộc tấn công DDoS không? Như đã đề cập, chúng tôi đã tạo một công cụ miễn phí để kiểm tra xem IP công khai của bạn. Có bất kỳ thiết bị SSDP nào bị lộ hay không. Để kiểm tra lỗ hổng SSoS DDoS, bạn có thể sử dụng công cụ miễn phí này (free tool).

4. Giảm thiểu các cuộc tấn công SSDP như thế nào?

Loại bỏ các cuộc tấn công bằng cách dừng tất cả lưu lượng tấn công trước khi nó đến. Các gói UDP nhắm đến Port 1900 không được ủy quyền cho máy chủ gốc. Tải để nhận lưu lượng ban đầu rơi vào mạng của VNSO. Chúng tôi cung cấp bảo vệ đầy đủ khỏi tấn công SSDP và khuếch đại lớp 3 khác.

Mặc dù cuộc tấn công sẽ nhắm vào một địa chỉ IP duy nhất. Mạng Anycast của chúng tôi sẽ phân tán tất cả lưu lượng tấn công đến điểm không bị gián đoạn. Có thể sử dụng lợi thế về quy mô để phân phối lưu lượng của cuộc tấn công. Cân bằng tải để dịch vụ không bao giờ bị gián đoạn. Các cuộc tấn công không bao giờ áp đảo cơ sở hạ tầng của máy chủ mục tiêu. Trong sáu tháng gần đây, hệ thống giảm thiểu DDoS “Gatebot” của chúng tôi đã phát hiện 6.329 cuộc tấn công phản xạ đơn giản (cứ sau 40 phút). Đặc biệt đã giảm thiểu thành công tất cả chúng.

Tìm hiểu thêm về Bảo vệ DDoS của VNSO